很多时候大家已经用杀毒软件查出了自己电脑中了,例如Backdoor.RmtBomb.12、Trojan.Win32.SendIP.15等等这些一串英文还带数字的病毒名,这时有些人就懵了,那么长一串的名字,怎么知道是什么病毒啊? 其实只要我们掌握一些病毒的命名规则,我们就能通过杀毒软

2015-06-28

U盘对病毒的传播要借助autorun.inf文件的帮助,病毒首先把自身复制到u盘,然后创建一个autorun.inf,在你双击u盘时,会根据autorun.inf中的设置去运行u盘中的病毒,我们只要可以阻止autorun.inf文件的创建,那么U盘上就算有病毒也只能躺着睡大觉了,大家可能也想

2015-06-28

面对日新月异的病毒和木马,有时利用手工检查及清除病毒,还是有必要的,本文以伪装成系统的Wmiprvse.exe进程木马为例,来对其木马的清除做以循序渐进的讲解。 首先,按住键盘上的"Ctrl+Alt+Del"键,将"任务管理器"打开,并且切入至&qu

2015-06-28

方法一 1、点击『开始』菜单 2、点击"运行" 3、键入"regedit" 4、在注册表键值HKEY_CURRENT_USER\Software\Policies\Microsoft\MMC &n

2015-06-28

一、什么是hosts文件 hosts文件存在于Windows目录下的system32\drivers\etc中。这个文件没有扩展名,但是,我们可以使用记事本来打开编辑。打开文件,可以看见其中有很多英文解释,在文件末尾,有127.0.0.1localhost这一行字。这个文件包括主机的IP地址和映

2015-06-28

电子邮件已经成为诸多企业日常办公的主要通讯模式,在病毒无处不在的今天,电子邮件也成为病毒的一种传播途径,不少企业饱受邮件病毒的危害。作为一个企业用户的网管,如何才能全面防范邮件病毒的侵蚀,给企业日常办公创造一个安全的应用环境呢

2015-06-28

124.115.*.*这个ip段非常恶心,建议在服务器上都封锁 # iptables -F # iptables -P INPUT ACCEPT # iptables -P OUTPUT ACCEPT # iptables -P FORWARD ACCEPT # iptables -A FORWARD -s 124.115.0.0/24 -j DROP # iptables -I FORWARD -d 20

2015-06-28

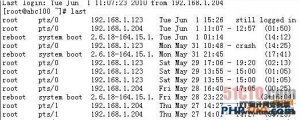

①首先要保证自己的服务器的绝对安全,root密码我一般设置为28位以上,而且某些重要的服务器必须只有几个人知道root密码,这个根据公司权限来设置,如果有公司的系统管理员离职,root密码一定要更改;玩linux久了的人都应该知道,更改root密码不会影响linux的cr

2015-06-28

随着网络入侵事件的不断增加和黑客攻击水平的不断提高,一方面企业网络感染病毒、遭受攻击的速度日益加快,另一方面企业网络受到攻击作出响应的时间却越来越滞后。解决这一矛盾,传统的防火墙或入侵检测技术(IDS)显得力不从心,这就需要引入一种全新的技术-入侵防护

2015-06-28

远程桌面是管理员对Windows系统实施远程管理和维护的首先工具,当然也是攻击者窥视和企图接管的对象。因此,一个有经验的系统管理员在客户端或者服务器上开启远程桌面后定会进行一定的安全部署。对于Windows Server 2008来说,远程桌面是终端服务的一个功能,W

2015-06-28

相信大家对蠕虫病毒都有一定的了解,其会对网络造成巨大的危害,同时严重影响用户的使用,这里我们主要分析了接入层交换机防止蠕虫病毒的一些方法。互联网蠕虫的泛滥在最近几年造成了巨大的损失,让很多服务运营商和企业网络的管理员甚为头疼的不仅是其不断的发展变

2015-06-28

电脑中毒后,许多朋友会打开"进程管理器",将几个不太熟悉的程序关闭掉,但有时会碰到这种情况:关掉一个,再去关闭另外一个时,刚才关闭的那个马上又运行了。再从注册表里先把启动项删除后,重启试试,刚删除的那些启动项又还原了。像这种处理方法,

2015-06-28

这个 漏洞发生于内核处理VDM(Virtual DOS Maching)的过程中,VDM是微软为了兼容老式的16位MS-DOS程序而存在于Windows中的一个子系统。受这个漏洞影响的版本包括 - Windows 2000 - Windows XP - Windows Server 2003 - Windows Vista - Windows

2015-06-28

DV越来越普及,个人可以轻松的拍摄属于自己的视频。对于拍摄的视频,我们可以与网友一起分享。但是现在各种修改技术又非常普及,总有一些网友"恶搞",对别人的视频进行改头换面,改变了作品原有的初衷,侵犯了人家的版权。尤其是视频中有肖像文件,这

2015-06-28

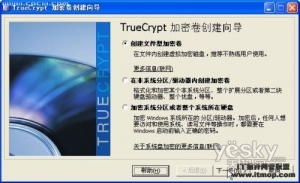

现在很多商用机、商务笔记本电脑都内置了数据加密功能,比如在主板上安装安全芯片,然后配合系统软件实现数据加密功能,或者借助指纹安全芯片或闪存式安全密钥,让用户可以对PC重要数据进行加密,但具备以上功能的商务PC价格比较昂贵,普通台式机要享受加密功能

2015-06-28

本文主要向大家介绍了IP欺骗技术,同时向给大家讲解了如何利用思科IOS进行防止IP欺骗,包括阻止IP地址,反向路径转发等方面,相信看过此文会对你有所帮助。 互联网充满着各种安全威胁,其中之一就是IP地址欺骗。IP欺骗技术就是伪造某台主机的IP地址的技术。通

2015-06-28

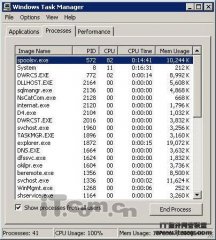

一、什么是Spoolsv.exe Spoolsv.exe是一个系统进程,用于把系统的打印任务发送到打印机执行,是电脑中控制打印工作的进程。但值得注意的是,Spoolsv.exe也有可能是Backdoor.Ciadoor.B木马,一种延缓打印的木马程序,该木马能够使用户的电脑CPU占用率达到100

2015-06-28

现在很多恶性病毒须要借助专杀工具进行查杀,但是有些病毒却会自动禁止专杀工具运行。对这些顽固的病毒,我们常常要借助其他系统(如DOS或PE)来查杀。实际上,专杀工具就是一个能删除病毒文件的批处理文件,理解和编写起来并不难。本文带大家深入认识并编写专杀

2015-06-28

近日,国外网站评选出影响信息安全的十大事件,涵盖从加密、入侵检测到安全团队组织等。本文将从20世纪70年代开始,分别介绍这十大里程碑式事件。一、公共密钥加密Whifield Diffie在1975年创造了公钥"一词来描述他作为"巡游密码专家"所采用的一种加

2015-06-28

1)首先是JUNOS的内核起来2)内核下载PFE的微内核到SCB/SSB/SFM3)不同的进程包括dcd和chassisd起来4)PFE初始化5)rpd进程唤醒,同时,系统启动在inet.o指定的路由协议6)一旦inet.o建立起来,最佳路由便会指定并放在FT.与此同时,FT被下载到PFE感性认识一下root@hua

2015-06-28