一、防止主机成为肉鸡的安全技术措施1、利用操作系统自身功能加固系统通常按默认方式安装的操作系统,如果不做任何安全加固,那么其安全性难以保证。攻击者稍加利用便可使其成为肉鸡。因此,防止主机成为肉鸡的第一步,便是系统加固。鉴于目前大部分用户仍然使用Wi

2015-06-28

对于交换机六种安全设置问题,大家都很感兴趣。在向大家详细介绍交换机六种安全设置之前,首先让大家了解下L2-L4 层过滤,802.1X 基于端口的访问控制。 交换机六种安全设置:L2-L4 层过滤 现在的新型交换机大都可以通过建立规则的方式来实现各种过滤需求

2015-06-28

所谓SQL盲注也就是采用自动化的程序来自动的扫描注入点,并可以自动扫描数据表进行大规模批量注入,其危害性也最大。 这里我们来探讨一种与SQL Server权限有关的延缓SQL盲注的方法。 一般来说SQL盲注的最终

2015-06-28

无线网络比有线网络更容易受到入侵,因为被攻击端的电脑与攻击端的电脑并不需要网线设备上的连接,攻击者只要在你所在网域的无线路由器或中继器的有效范围内,就可以进入你的内部网络,访问你的资源等。 在公共场合接入无线网时,需要注

2015-06-28

"木马"一个让用户头疼的字眼,它们悄然无声的进入我们的系统,叫人防不胜防。当木马悄悄打开某扇"方便之门"(端口)时,不速之客就会神不知鬼不觉地侵入你的电脑。如果被种下木马其实也不必担心,首先我们要切断它们与外界的

2015-06-28

在这个信息化的时代,信息安全越来越受到人们的重视,窃取重要的信息也成为了现代黑客们做的最多的事情,如何保证信息的安全,防止黑客的入侵呢,我们先来看看黑客入侵前的准备。 黑客在开始攻击之前,会采取各种手段,探测(也可以说"侦察")对方的

2015-06-28

WLAN技术标准制定者IEEE 802.11工作组从一开始就把安全作为关键的课题。最初的IEEE 802.11-1999协议所定义的WEP机制(WEP本意是"等同有线的安全")存在诸多缺陷,所以IEEE 802.11在2002年迅速成立了802.11i工作组,提出了AES-CCM等安全机制

2015-06-28

每年 Microsoft Security Response Center调查的安全报告数以千计。在部分案例中,一旦发现其中一份报告指出某个安全性的弱点肇因于某项产品的缺陷,我们就会尽快开发修补程序以修正错误(请参阅「浏览 Microsoft Security ResponseCenter」)。在

2015-06-28

一、简述 目前流行和成熟的kernel inline hook技术就是修改内核函数的opcode,通过写入jmp或push ret等指令跳转到新的内核函数中,从而达到修改或过滤的功能。这些技术的共同点就是都会覆盖原有的指令,这样很容易在函数中通过查找jmp,pu

2015-06-28

有一种在网上流传的快速关机方法:调出任务管理器,按住Ctrl键,点击关机,这样可三秒关机,速度很快。另外,也有一些快速关机软件也能快速关机。 我们都知道,系统关机时要进行一系列的操作,包括:关闭窗口、结束进程和服务

2015-06-28

(一)利用网络系统漏洞进行攻击 许多网络系统都存在着这样那样的漏洞,这些漏洞有可能是系统本身所有的,如WindowsNT、UNIX等都有数量不等的漏洞,也有可能是由于网管的疏忽而造成的。黑客利用这些漏洞就能完成密码探测、系统入侵等攻击。

2015-06-28

入侵检测系统,顾名思义,就是能够及时发现入侵行为的系统。它通过对网络中的若干关键点收集网络数据信息并对其进行分析,从中鉴别网络中违反安全策略的行为和被攻击的迹象。与其他安全产品相比,入侵检测系统需要更加智能,而不是像防火墙只是判断这

2015-06-28

虽然注册表中的数据非常复杂,但是为了改善系统性能,我们也不得不对注册表动手。但在手工修改注册表的时候,很可能会破坏注册表中的内容,比如:在无意中双击某个注册表文件(*.reg)时,系统默认的方式"合并"一下子就将

2015-06-28

目前比较流行的ASP木马主要通过三种技术来进行对服务器的相关操作。一、使用FileSystemObject组件FileSystemObject可以对文件进行常规操作可以通过修改注册表,将此组件改名,来防止此类木马的危害。HKEY_CLASSES_ROOT\Scripting.FileSystemObject\改名为其它的名字

2015-06-28

对于中小企业来说经常会遇到网络应用数据统计,这些环境都需要有数据库的搭配,然而作为企业的网络管理员不知道你是否遇到过数据库密码忘记或者被非法入侵者攻击篡改信息而无法顺利连接数据库的问题,实际上只要我们有主机的控制权,能够物理接触服务

2015-06-28

站点安全应该包括几部分:物理安全、网络安全、系统安全以及安全管理,下面从这几方面予以阐述。一. 物理安全服务器运行的物理安全环境是很重要的,很多人忽略了这点。物理环境主要是指服务器托管机房的设施状况,包括通风系统、电源系统、防雷防火系统以及机房的温

2015-06-28

前些日子,安全研究人员发现了一种称之为psyb0t的僵尸网络蠕虫,它可以攻击DSL调制解调器和路由器。这种蠕虫可以搜索并利用开放端口的特定设备。被攻击的设备还有一个特征,即弱口令。一旦某个蠕虫进入了路由器,它便可以为所欲为,阻止端口,并

2015-06-28

随着全球信息化的发展,企业信息化进程也在加快,各种商务类的企业网站越来越普及,嵌套在网站中的各业信息化管理软件也是越来越多,因此网站维护必不可少,而它们又都是建立在DBS基础之上,这就促使企业越发依赖DBS了,随之而来的数据安全也被越来越多的人所关

2015-06-28

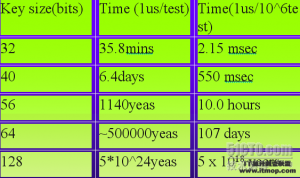

初学信息安全的朋友最初接触到的应该不例外的都是密码学,作为基础,我们应该掌握好其原理和机制,而针对算法的问题,我在以后的文章中会陆续提及,但对于一般的朋友来讲,不用过多深究各类算法,鉴于本人能力有限,涉及的面深度或广度均有所欠缺,仅供初学者们学习

2015-06-28

服务器版的信息化系统虽然给员工之间的协作提供了很好的平台,但是也带来了一定的负面影响,如安全隐患等等。针对这块内容,笔者就给大家提供五个建议。 企业信息化建设进程中,服务器是一个必不可少的组建。无论是ERP系统还是OA系统,都需要服务器的支持。

2015-06-28