交换机端口安全:交换机端口安全是通过对交换接接口的配置,来限定只允许特定的mac地址向交换机接口发送帧,如果交换机收到mac地址的帧,则丢弃来自该设备的帧。 基本配置命令: switch(config)#int f0/0 switch(config-if)#switchport mode access /

2015-06-28

一般来说,黑客使用的设备到达不了无线网络,他们也就无法闯入。有些路由器让你能够控制广播的信号强度。如果你有这个选项,就把路由器的信号减小到所需要的最弱强度。另外,可以考虑在晚上及不使用的其他时间段禁用无线路由器。 虽然无线网络一直容易受到黑

2015-06-28

治理漏洞已经成为企业网络安全管理中重要的一环。那么面对众多的网络漏洞,怎么才能保障企业网络的安全呢?很多企业都会部署相关的安全解决方案,例如防病毒网关、防火墙、入侵防护系统、VPN、访问控制、身份认证等,这些安全产品确实可以起到安全防护的作用。

2015-06-28

在规模稍微大一些的局域网工作环境中,网络管理员时常会采用远程控制方式来管理服务器或重要工作主机;虽然这种控制方式可以提高网络管理效率,但是远程控制方式带来的安全威胁往往也容易被管理人员忽视。为了保障服务器远程控制操作的安全性,Windows Server 2

2015-06-28

"木马"一个让用户头疼的字眼,它们悄然无声的进入我们的系统,叫人防不胜防。当木马悄悄打开某扇"方便之门"(端口)时,不速之客就会神不知鬼不觉地侵入你的电脑。如果被种下木马其实也不必担心,首先我们要切断它们与外界的

2015-06-28

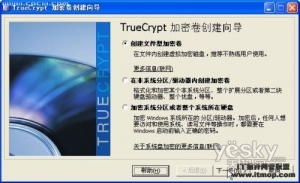

现在很多商用机、商务笔记本电脑都内置了数据加密功能,比如在主板上安装安全芯片,然后配合系统软件实现数据加密功能,或者借助指纹安全芯片或闪存式安全密钥,让用户可以对PC重要数据进行加密,但具备以上功能的商务PC价格比较昂贵,普通台式机要享受加密功能

2015-06-28

安全问题始终是无线局域网的软肋,一直制约着无线局域网技术的进一步推广。从无线局域网技术的发展来看,人们一直都致力于解决无线局域网的安全问题。了解无线网络的安全进程,有助于用户采取有效的安全措施。 在无线局域网的

2015-06-28

随着计算机、移动数码设备的日益普及,包括照片、视频、音乐等数据时安全问题,已经成为人们关注的焦点。尤其是近年来包括希尔顿艳照、陈冠希艳照等事件的曝光,使人们更加关注数据的安全。从专业角度讲,数据安全问题是计算机安全问题的核心,数据的加密、访问

2015-06-28

2006年前,提及网络安全设备,相信大多数用户首先想到的便是"防火墙"。然而随时间的迁移,近年来诸如UTM、USG、Web安全网关、上网行为管理之类的新名词逐渐占据了用户的眼球。在快餐文化盛行的年代,这种层出不穷的新名词或许并不让人意外,但毕竟安

2015-06-28

路由器操作系统同网络操作系统一样容易受到黑客的攻击。本文主要个大家介绍了提高路由安全的十个基本的小技巧,相信看完之后会对你有所帮助。 1.更新你的路由器操作系统:就像网络操作系统一样,路由器操作系统也需要更新,以便纠正编程错误、软件瑕疵和缓存

2015-06-28

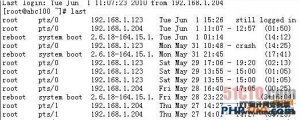

好多人都在学习Linux操作系统,当我们在应用Linux操作系统上网时,也许会遇到黑客的攻击,本文为你介绍Linux操作系统下防范黑客的一些实用技巧。 Linux是一个多用户的系统,一旦人家取得你的root用户之后,他就可以在你的系统上为所欲为了,由于单用户对系统

2015-06-28

无线网络比有线网络更容易受到入侵,因为被攻击端的电脑与攻击端的电脑并不需要网线设备上的连接,攻击者只要在你所在网域的无线路由器或中继器的有效范围内,就可以进入你的内部网络,访问你的资源等。 在公共场合接入无线网时,需要注

2015-06-28

网上流传的很多关于windows server 2003系统的安全配置,但是仔细分析下发现很多都不全面,并且很多仍然配置的不够合理,并且有很大的安全隐患,今天我决定仔细做下极端BT的2003服务器的安全配置,让更多的网管朋友高枕无忧。我们配置的服务器需要提供支持的组件如

2015-06-28

一、系统安全记录文件操作系统内部的记录文件是检测是否有网络入侵的重要线索。如果您的系统是直接连到Internet,您发现有很多人对您的系统做Telnet/FTP登录尝试,可以运行"#more /var/log/secure grep refused"来检查系统所受到的攻击,以便采取相应的对

2015-06-28

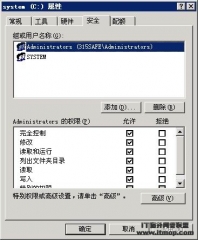

如使用Guest账号访问该电脑的共享文件夹,可以右键点击该共享目录,选择"属性",切换到"安全"标签页,然后将Guest账号添加到用户列表中,接着指定Guest的访问权限,至少要赋予"读取"和"列出文件夹目录"权限。如果想让

2015-06-28

所谓SQL盲注也就是采用自动化的程序来自动的扫描注入点,并可以自动扫描数据表进行大规模批量注入,其危害性也最大。 这里我们来探讨一种与SQL Server权限有关的延缓SQL盲注的方法。 一般来说SQL盲注的最终

2015-06-28

①首先要保证自己的服务器的绝对安全,root密码我一般设置为28位以上,而且某些重要的服务器必须只有几个人知道root密码,这个根据公司权限来设置,如果有公司的系统管理员离职,root密码一定要更改;玩linux久了的人都应该知道,更改root密码不会影响linux的cr

2015-06-28

L2-L4 层过滤 现在的新型交换机大都可以通过建立规则的方式来实现各种过滤需求。规则设置有两种模式,一种是MAC模式,可根据用户需要依据源MAC或目的MAC有效实现数据的隔离,另一种是IP模式,可以通过源IP、目的IP、协议、源应用端口及目的应用端口过滤数据

2015-06-28

也许很多人对路由器设置还不是特别的了解,这里我们主要介绍进行路由器设置时注意默认值的修改。大家都知道通过在路由器或交换机上设置访问控制列表ACL,可以在一定程度上起到提高安全,防范黑客与病毒攻击的效果,笔者所在公司也一直在使用这个方法。然而,笔者却

2015-06-28

1)、系统安全基本设置 1.安装说明:系统全部NTFS格式化,重新安装系统(采用原版win2003),安装杀毒软件(Mcafee),并将杀毒软件更新,安装sp2补钉,安装IIS(只安装必须的组件),安装SQL2000,安装.net2.0,开启防火墙。并将服务器打上最新的补钉。2)、关闭不需

2015-06-28